Литрес и (без)ОПАСНОСТЬ. Доступ к деньгам и привязанной банковской карте – любому проходимцу!

ЧТО БЫЛО

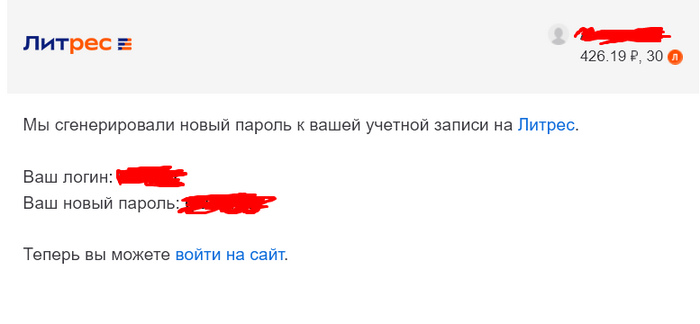

Сегодня не смог войти на сайт @Litres.ru, это довольно крупный книжный магазин, у них произошёл временный сбой, как мне потом сказали, но я этого ещё не знал потому решил нажать «забыл пароль». Процедура вроде стандартная, нажимаешь на «не помню пароль» вводишь код из смс и меняешь, но вместо формы для смены пароля мне написали, что мой пароль изменён и новый автоматически сгенерированный пароль направлен мне на почту. Я икнул… Иду в почту и волосы на спине постепенно начинают шевелиться, на почте лежит письмо с именем пользователя и паролем написанные ОТКРЫТЫМ ТЕКСТОМ (скриншот с почты). Ладно, думаю сейчас зайду и сменю пароль на собственный. Захожу в настройки входа, нажимаю «сменить пароль» ввожу старый, ввожу новый… и тут уже волосы у меня натурально встали дыбом, я вижу сообщение о том, что пароль успешно изменен, и НОВЫЙ ПАРОЛЬ ОТПРАВЛЕН ВАМ НА ПОЧТУ. Захожу и да, там новое письмо, где открытым текстом имя пользователя и мой собственноручно придуманный новый пароль!

ЧТО ЕСТЬ

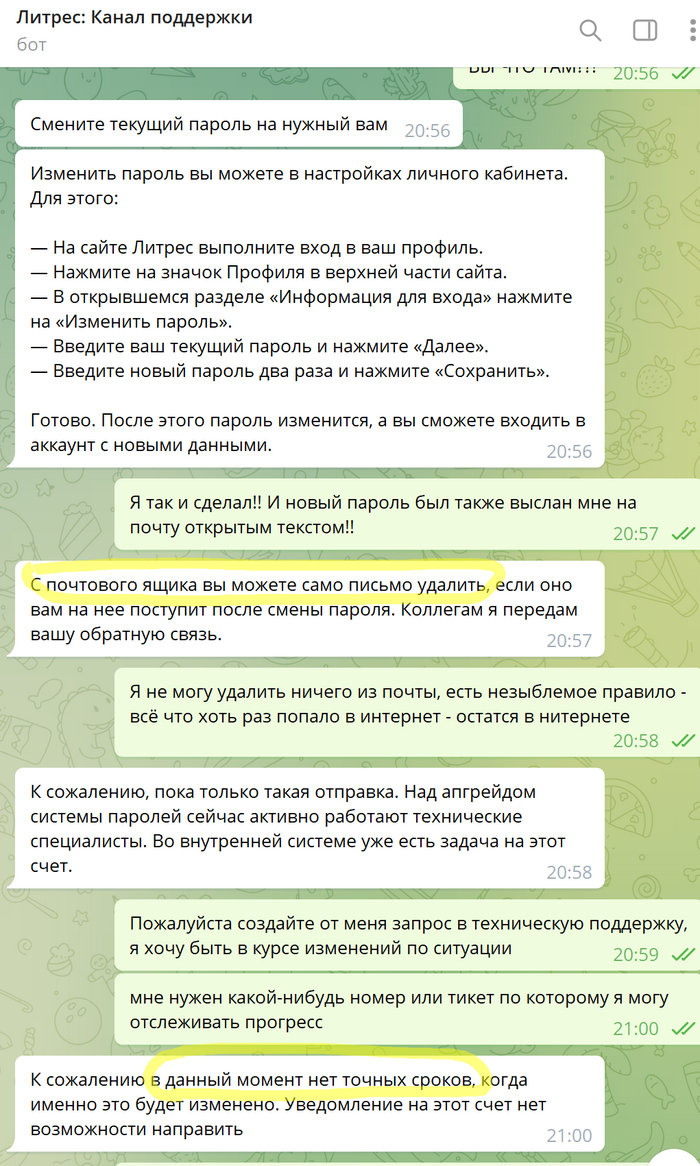

Пишу в поддержку Литрес, с которой происходит до предела абсурдный диалог. Мне предложили просто удалить письмо, дескать всё нормально, технический отдел в курсе этой ситуации и работает над решением. На вопрос - когда, отвечают - сроков нет. (скрин переписки)

БЕСПОКОЙСТВО

Почтовые сообщения зачастую передаются без шифрования, мало того, злоумышленник может получить доступ к почте и просто прочесть там имя пользователя и пароль. У меня на счету в Литрес лежит некоторая сумма денег, и я теперь волнуюсь за их сохранность. Так же, при каждом входе, мне посреди экрана выскакивает баннер, который настойчиво предлагает привязать к аккаунту банковскую карту. Баннер настолько настойчивый, что я уверен – многие активные пользователи ресурса карту привязали.

ВОПРОСЫ

@Litres.ru, вам там как спится, спокойно? Потому как деньги ваших пользователей, в опасности!